La difesa dagli attacchi informatici

piano strategico di risposta agli attacchi informatici

Determinare gli «Stakeholders» chiave e il loro ruolo.

Security Board, IT Team, Remediation Teams, Legal Team, PR Team.

Identificare gli asset critici.

Infrastrutture, Applicazioni, Dati, Utenti.

Identificare processi e azioni di risposta.

Controlli, RACI (matrice di assegnazione delle responsabilità) processi di analisi azioni di risposta.

Implementare le tecnologie di protezione e di investigazione.

Tecnologia di difesa, SIEM (security information & event management). EDR (endpoint detection & response) Scansione Vulnerabilità, Backup Remoto.

Svolgere attività di «tuning» per perfezionare i processi.

Analisi dei falsi positivi e ridefinizione del punto 3.

Verificare di avere sempre la massima visibilità.

Strumenti di Management, Monitoring e Report.

Implementare il controllo degli accessi.

Limitare il numero dei punti di accesso e dei privilegi di amministrazione, Gestione delle password, Implementare MFA.

Condurre attività di informazione e formazione interna.

Pubblicazione delle policy, Formazione del personale.

Eseguire simulazioni di attacchi e test interni.

Penetration Test, Simulazione di attacchi di phishing.

Implementare o aggiornare il BCP (business continuity plan) / DRP (disaster recoveryplan) con le azioni di Ripristino

Assicurare rischio residuo.

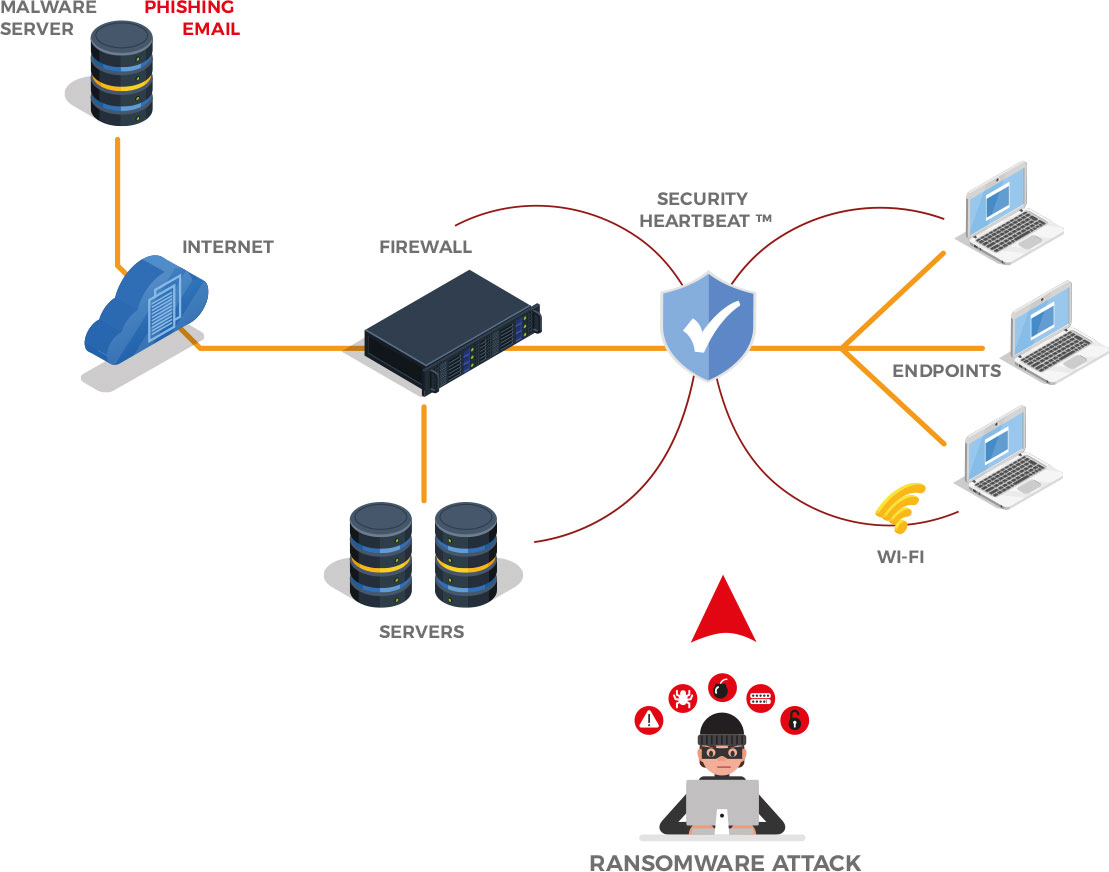

Implementare le difese interne con tecnologia e formazione

-

Attivare le difese perimetrali della rete

• Firewall

• EndPoint Antivirus

-

Integrare le difese di rete con la difesa delle email

-

Formare il personale

Aggiornare il personale sui rischi del phishing, sulle policy aziendali e sui comportamenti da tenere. Lanciare periodicamente campagne di simulazione di phishing.

-

Uso delle VPN per gli accessi remoti

Consentire l’accesso ai sistemi da remoto solo attraverso le VPN (virtual private network) senza esporre I sistemi.

-

Multi-Factor Authentication

Abilitare l’autenticazioni a più fattori su tutti I sistemi e applicazioni utilizzate – obbligatorio per gli amministratori e Key User, vivamente consigliato per tutti gli utenti.

-

Prevenire i movimenti laterali

Segmentare la rete il più possible e usare sistemi di sicurezza sincronizzata.

Difenditi subito dagli attacchi informatici !

Siamo a tua disposizione per sviluppare un piano strategico di risposta agli attacchi informatici

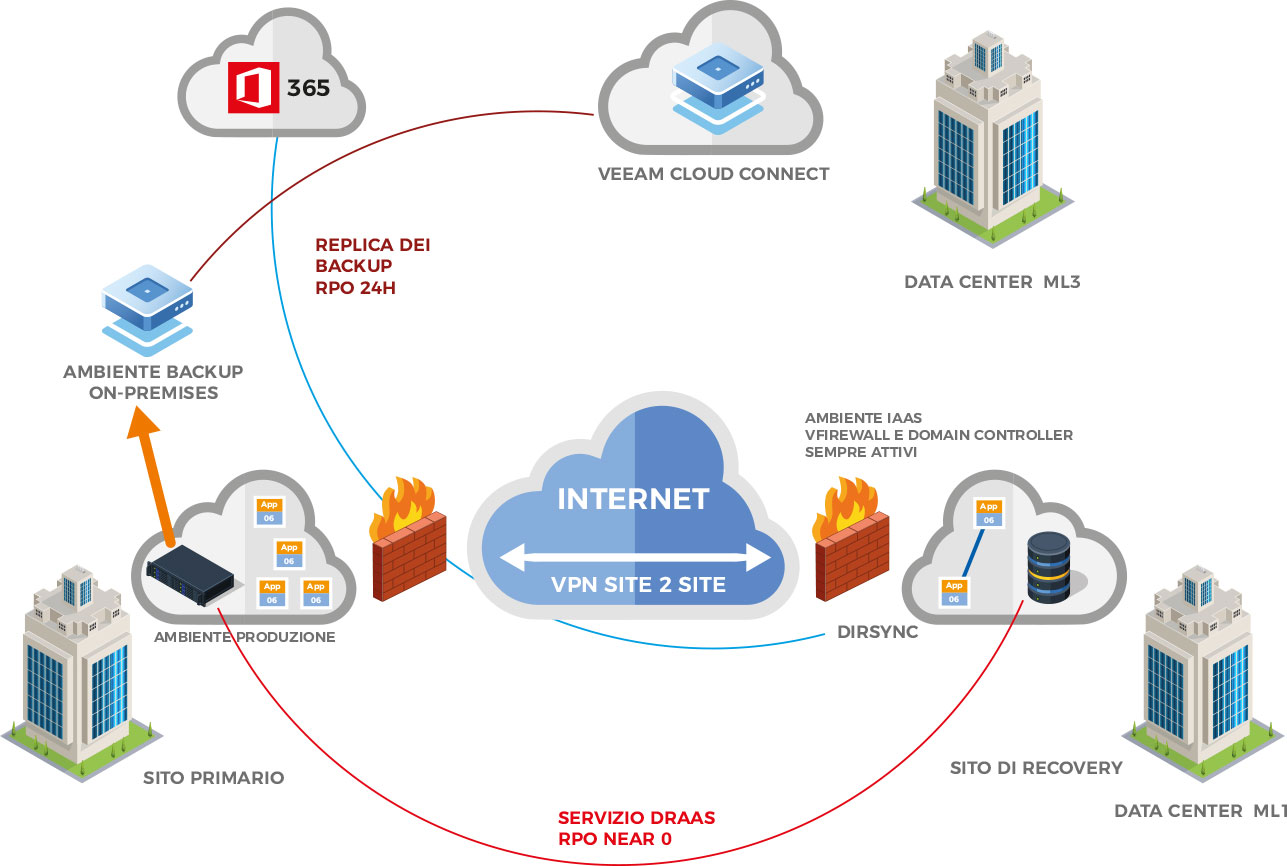

Distribuzione dei dati e business continuity

-

Utilizzo di ambienti resilienti e sicuri per la posta

Migrazione verso Office 365.

-

Backup dei dati su sito esterno

Sistema di Backup con replica efficiente, repository crittografato, RTO (recovery time objective) e RPO (recovery point objective) 24h.

-

Disaster Recovery su sito esterno

Replica dei dati con RTO (recovery time objective) e RPO (recovery point objective) near zero.

-

Duplicazione di servizi chiave su più Data Center

• Duplicazione sincronizzata del Firewall.

• Duplicazione sincronizzata del Domain Controller.

• Distribuzione dei File Server.

-

Documentazione dei processi per la ripartenza

Implementazione del DRP (Disaster Recovery Plan).

Difenditi subito dagli attacchi informatici !

Siamo a tua disposizione per sviluppare un piano strategico di risposta agli attacchi informatici

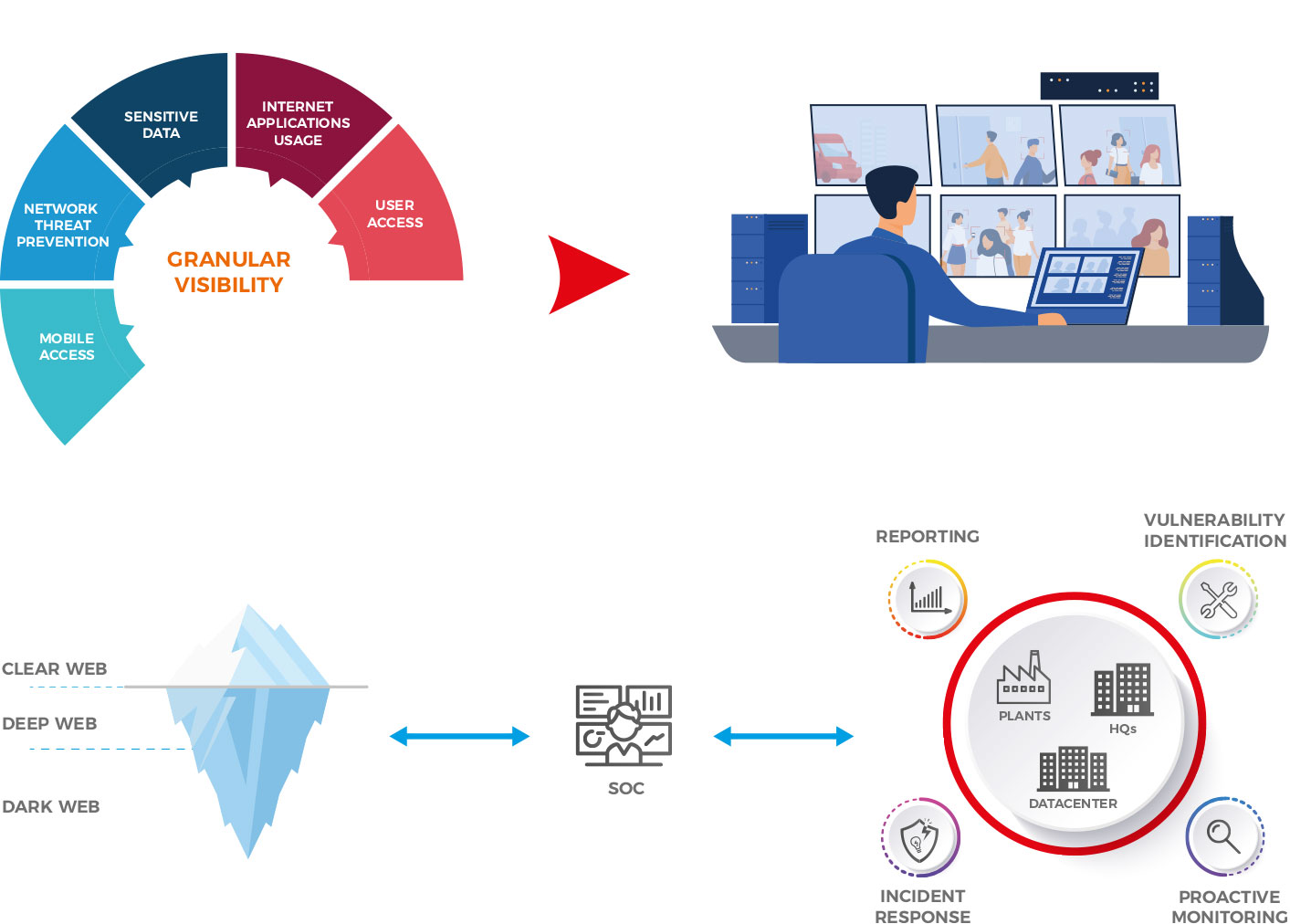

Implementare sistemi di difesa attiva (SOC) e verifiche periodiche

-

Implementare Sistemi di Detection e Response

Potenziamento della cattura dei Log con sistemi evoluti da integrare.

-

Utilizzo di un servizio di SOC (security operation center) as a Service

• Correlazione degli eventi attra verso il SIEM (security informa tion & event management).

• Detection proattiva di eventuali tentativi di attacco.

• Verifica delle vulnerabilità e piani di remediation.

• Monitoring degli Asset.

-

Attività di verifica periodica

• Simulazioni di Disastro.

• Penetration Test.

• Business Impact Analysis.

Difesa passiva

Tecnologie di difesa e detection risposta passiva.

Difesa del perimetro, anti-intrusione, Antivirus, rilevamento intelligente delle minacce sandboxing.

Riduce il perimetro attaccabile, rileva parte delle minacce evolute, riduce i costi di un attacco.

Difesa attiva

Rilevamento completo, risposta immediata.

Monitoraggio continuo, analisi intelligente con strumenti appositi, sincronizzazione e correlazione di eventi.

Sincronizza e correla diverse tecnologie di difesa, accorcia i tempi di rilevamento e risposta, impone organizzazione di processo.